DisruptorX V2 เป็นเครื่องมือทดสอบความปลอดภัยและการเจาะระบบแบบไร้สายที่ใช้ชิป ESP32 ออกแบบมาเพื่อวิเคราะห์ รบกวน ปลอมแปลง และขัดขวางสัญญาณ Bluetooth Low Energy (BLE) พัฒนาโดย C1PH3R-FSOCITEY จากประเทศอินเดีย เครื่องมือนี้เหมาะสำหรับผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ นักทดสอบเจาะระบบ และแฮกเกอร์สายขาวที่ต้องการทดสอบความปลอดภัยของระบบ BLE โดยเฉพาะ

DisruptorX V2 ใช้โมดูล ESP32-WROOM-32 รองรับการรบกวนสัญญาณ BLE, การสแกน, การปลอมแปลงอุปกรณ์ และการวิเคราะห์แพ็กเก็ตข้อมูล มีโหมด “Sour Apple” ที่สามารถใช้ช่องโหว่ของ BLE โดยการส่งสัญญาณที่เป็นอันตราย เครื่องมือนี้ยังสามารถปลอมตัวเป็นอุปกรณ์ BLE จริง และสังเกตพฤติกรรมของการเชื่อมต่อระหว่างอุปกรณ์ต่าง ๆ ทำให้เหมาะสำหรับการศึกษาพฤติกรรมของโปรโตคอลและช่องโหว่ด้านความปลอดภัยแบบไร้สาย

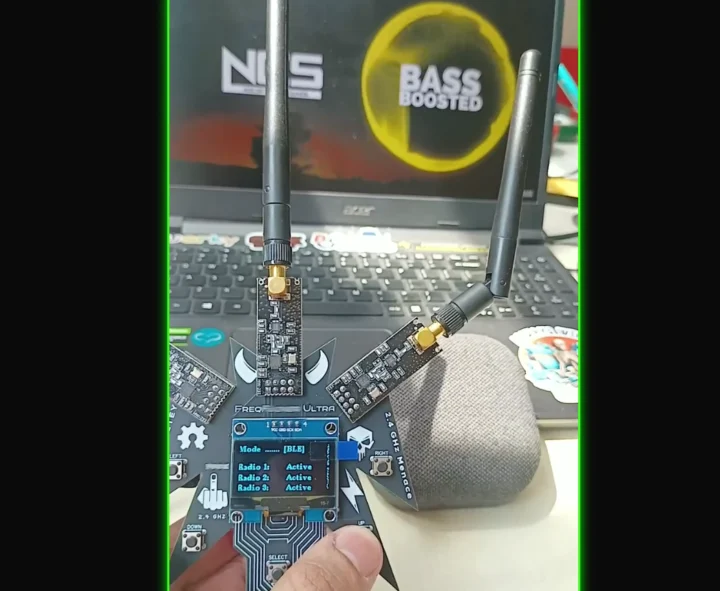

สเปคของ DisruptorX:

- โมดูลไร้สาย – โมดูล ESP32-WROOM-32 พร้อมโปรเซสเซอร์แบบ dual-core ความเร็ว 160 MHz, หน่วยความจำ SRAM ขนาด 520 KB / Flash ขนาด 4 Mbit, รองรับ WiFi 802.11 b/g/n และ Bluetooth 4.2

- หน้าจอแสดงผล – หน้าจอ OLED ขนาด 0.96 นิ้ว

- ฟังก์ชันหลัก

- รบกวนสัญญาณ BLE (BLE signal jamming)

- ปลอมแปลงสัญญาณ BLE (การปลอมแปลงอุปกรณ์)

- วิเคราะห์และสแกนแพ็กเก็ต BLE

- โหมด “Sour Apple” สำหรับการโจมตีด้วยการฉีดสัญญาณ (signal injection exploits)

- USB – พอร์ต Micro USB สำหรับจ่ายไฟ การโปรแกรม และดีบัก

- อื่น ๆ

- โมดูลรับส่งสัญญาณไร้สาย NRF24L01 ความถี่ 2.4GHz จำนวน 3 ชิ้น

- ปุ่มนำทางควบคุมจำนวน 5 ปุ่ม

- พลังงาน – ใช้ไฟ 5V ผ่านพอร์ต Micro USB

- ขนาด – ไม่ระบุ

DisruptorX V2 หรือที่ทางผู้พัฒนาเรียกว่า FreqF***ker Ultra (สามารถดูเดโมการรบกวนลำโพง Bluetooth ได้จากแหล่งที่มา) ใช้เฟิร์มแวร์แบบกำหนดเองที่พัฒนาขึ้นสำหรับ ESP32 และรันชุดคำสั่งโจมตี “Sour Apple” ผ่านสคริปต์เฉพาะ แต่ข้อมูลเกี่ยวกับบอร์ดนี้จากผู้พัฒนาโดยตรงยังมีไม่มากนัก แม้เราจะพบบัญชี GitHub ของ C1PH3R.FSOCITEY แต่ก็ยังไม่มีข้อมูลใดเกี่ยวกับบอร์ดนี้โดยเฉพาะสามารถเข้าไปดูอุปกรณ์อื่น ๆ ได้เพิ่มเติมจากหน้า Instagram มีความเป็นไปได้ว่าอาจจะใช้ nRFBOX firmware กับอุปกรณ์นี้ แต่ก็ไม่ได้กล่าวถึงไว้ในรายละเอียดผลิตภัณฑ์

จากภาพที่แสดง อุปกรณ์นี้ประกอบด้วยโมดูลรับส่งสัญญาณไร้สาย NRF24L01 ความถี่ 2.4GHz จำนวน 3 ตัว แม้จะไม่มีการระบุการใช้งานอย่างชัดเจน แต่โดยทั่วไปแล้วในเครื่องมือด้านความปลอดภัย ไม่น้อยอาจใช้สำหรับการดักฟัง (sniffing), การฉีดแพ็กเก็ต (packet injection), หรือการโจมตีแบบ mousejacking, สำหรับ Sour Apple เป็นเทคนิคการโจมตี BLE แบบปลอมแปลงและฉีดสัญญาณ ที่มุ่งเป้าไปยังโมเดลความเชื่อถือที่ BLE ใช้ โดยเฉพาะกับอุปกรณ์ HID (Human Interface Device) เช่น คีย์บอร์ด เมาส์ และชุดหูฟังไร้สาย

โหมด Sour Apple เป็นเทคนิคการปลอมแปลง BLE ที่ลวงให้อุปกรณ์เชื่อมต่อกลับไปยังอุปกรณ์ปลอม โดยการเลียนแบบตัวตนของอุปกรณ์ Bluetooth ที่เชื่อถือได้ โดยจะฉีดสัญญาณโฆษณา หรือสัญญาณเชื่อมต่อที่เป็นอันตราย เพื่อสร้างความสับสน ขัดจังหวะ หรือเจาะจงช่องโหว่ในการสื่อสาร BLE ที่มีความปลอดภัยต่ำ ชื่อของเทคนิคนี้มาจากการโจมตีที่เลียนแบบอุปกรณ์เสริมของ Apple ซึ่งแสดงให้เห็นถึงข้อบกพร่องในการที่อุปกรณ์จำนวนมากสามารถเชื่อมต่อกลับโดยไม่ต้องยืนยันตัวตนใหม่

ก่อนหน้านี้ เราเคยเห็นเครื่องมือทดสอบเจาะระบบที่ใช้ Wi-Fi และคลื่นวิทยุ (RF) เช่น Mayhem v2 ที่เป็นบอร์ดขยายแบบ all-in-one ใช้ ESP32 และ NRF24L01, อุปกรณ์ Interrupt อุปกรณ์ Interrupt ที่ใช้ Raspberry Pi Zero สำหรับแฮ็กแบบไร้สาย และ Deauther Watch X สำหรับการแฮ็กผ่านอินฟราเรดและ Wi-Fi แต่เรายังไม่ค่อยพบผลิตภัณฑ์ที่ออกแบบมาโดยเฉพาะเพื่อวิเคราะห์ รบกวน ปลอมแปลง และขัดขวางสัญญาณ Bluetooth Low Energy (BLE)

DisruptorX V2 วางจำหน่ายบนเว็บไซต์ Tindie ในราคา $36.00 (~1,200฿) โดยในขณะที่เขียนอยู่นี้มีส่วนลด 10% เมื่อซื้อสองชิ้นขึ้นไป

แปลจากบทความภาษาอังกฤษ : DisruptorX V2 – An ESP32-based BLE penetration testing device with Sour Apple exploit mode

บรรณาธิการข่าวและบทความภาษาไทย CNX Software ได้มีความสนใจในด้านเทคโนโลยี โดยเฉพาะ Smart Home และ IoT