เราเพิ่งรายงานเกี่ยวกับบันทึกการเปลี่ยนแปลง Linux 5.12 โดยมุ่งเน้นไปที่เป้าหมาย Arm, MIPS และ RISC-Vและในเวลานั้นความคาดหวังคือความล่าช้าประมาณหนึ่งสัปดาห์หลังจากที่ Linux 5.12-rc8 ออกเมื่อวันอาทิตย์ที่ 18 เมษายน

แต่ลินุกซ์ 5.12 อาจล่าช้าไปอีกเนื่องจากเชนานิแกนจากปริญญาเอกสองคน นักศึกษาที่ทำโครงการวิจัยเกี่ยวกับช่องโหว่ของโอเพ่นซอร์สที่มหาวิทยาลัยมินนิโซตา สิ่งนี้ประกาศโดย Greg Kroah-Hartmanในรายการส่งเมลของเคอร์เนลของ Linux

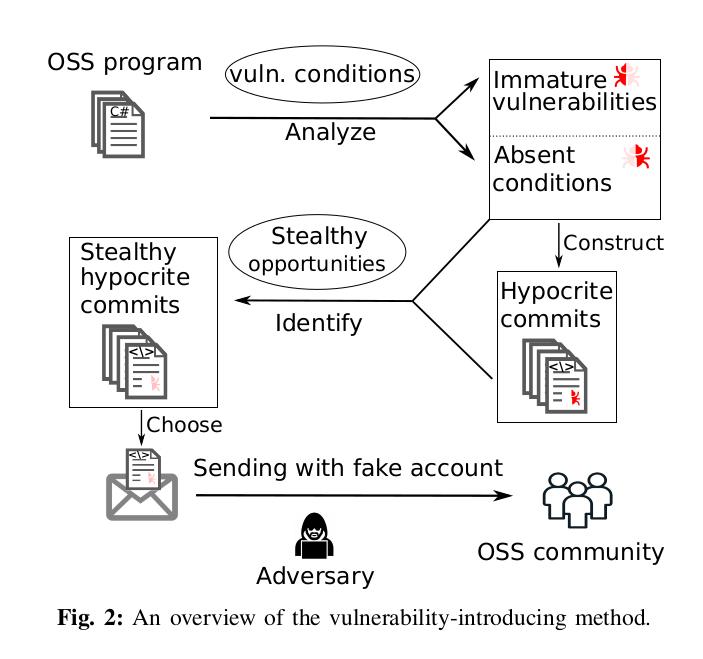

พบว่ามีการส่งคอมมิตจากที่อยู่ @umn.edu โดย “ไม่สุจริต” เพื่อพยายามทดสอบความสามารถของชุมชนเคอร์เนลในการตรวจสอบการเปลี่ยนแปลงที่ “ทราบว่าเป็นอันตราย” ผลของการส่งข้อมูลเหล่านี้สามารถพบได้ในบทความที่ตีพิมพ์ในการประชุมวิชาการ IEEE เกี่ยวกับความปลอดภัยและความเป็นส่วนตัวครั้งที่ 42 หัวข้อ “ความไม่ปลอดภัยของโอเพ่นซอร์ส : การแนะนำช่องโหว่อย่างลับ ๆ ผ่านทาง Hypocrite Commits”

ดังนั้นงานของพวกเขาจึงต้องถูกเปลี่ยนกลับโดยมีการพลิกกลับ 190 ครั้ง นอกจากนี้ยังหมายความว่าการกระทำในอนาคตจาก University of Minnesota จะถูกปฏิเสธจาก Mainline Linux โดยค่าเริ่มต้น

คุณจะพบเอกสารวิจัยที่โฮสต์บน Github เอกสารการวิจัยกล่าวถึงเป้าหมายสำหรับ “hypocrite commits” (การกระทำของคนหน้าซื่อใจคด) รวมถึงโครงการขนาดใหญ่ที่ยอมรับการกระทำจากบุคคลที่สามรวมถึงเคอร์เนล Linux, Android, FreeBSD, Firefox, Chromium, OpenSSL และอื่น ๆ แต่ดูเหมือนว่าการทดสอบ Proof-of-Concept จะกำหนดเป้าหมายเฉพาะเคอร์เนล Linux ที่ใช้ช่องโหว่ UAF (use-after-free) ตามที่ระบุใน“ ช่องโหว่ UAF ที่ยังไม่บรรลุ 6K ในเคอร์เนล Linux ซึ่งอาจทำให้กลายเป็นช่องโหว่จริง”

เอกสารนี้ยังบอกเป็นนัยว่าพวกเขาทำอย่างถูกต้องตามหลักจริยธรรมและแจ้งให้ผู้ดูแลทราบทันทีที่มีการยืนยันชุดแพตช์หนึ่งชุด

เป้าหมายของเราคือไม่นำช่องโหว่ที่เป็นอันตรายต่อ OSS ดังนั้นเราจึงทำการทดลองอย่างปลอดภัยเพื่อให้แน่ใจว่า UAF ที่แนะนำจะไม่ถูกรวมเข้ากับโค้ด Linux จริง

…

เมื่อผู้ดูแลยืนยันแพตช์ของเราเช่นอีเมล“ ดูดี” เราจะแจ้งผู้ดูแล UAF ที่แนะนำทันทีและขอให้พวกเขาอย่าดำเนินการต่อเพื่อใช้แพตช์

…

แพตช์แนะนำ UAF ทั้งหมดจะอยู่ในการแลกเปลี่ยนอีเมลเท่านั้นโดยไม่ได้กลายเป็น Git คอมมิตในสาขาของลินุกซ์ด้วยซ้ำ ดังนั้นเราจึงมั่นใจได้ว่าไม่มีจุดบกพร่องของ UAF ที่เรานำมาใช้รวมเข้ากับเคอร์เนลสาขาใด ๆ และไม่มีผู้ใช้ Linux รายใดที่จะได้รับผลกระทบ

พวกเขายังเขียนว่าพวกเขาชี้ให้เห็นจุดบกพร่องไปยังผู้ดูแลและจัดเตรียมแพตช์ที่ถูกต้อง แต่หลังจากอ่านอีเมล Greg KH ฉันไม่คิดว่าเขาจะรู้สึกเหมือนกัน อาจเกิดจากการสื่อสารผิดพลาดเราไม่รู้ในจุดนี้

การประเมินความปลอดภัยของโครงการโอเพ่นซอร์สถือเป็นความคิดริเริ่มที่น่ายกย่อง แต่การทดสอบเป็นปัญหาอย่างแน่นอนเนื่องจากไม่สามารถทำได้โดยแจ้งให้ผู้ดูแลทราบว่าคุณกำลังจะแนะนำ “การกระทำของคนหน้าซื่อใจคด” ล่วงหน้า ฉันไม่รู้คำตอบที่ถูกต้อง แต่ถ้าคุณรู้สึกว่าเป็นเช่นนั้นโปรดอย่าลังเลที่จะแสดงความคิดเห็นด้านล่าง

แปลจากบทความภาษาอังกฤษ : PhD students willfully committed known malicious changes to mainline Linux

บรรณาธิการข่าวและบทความภาษาไทย CNX Software ได้มีความสนใจในด้านเทคโนโลยี โดยเฉพาะ Smart Home และ IoT