เมื่อไม่กี่วันก่อนน้ำมันถูกขโมยประมาณ 400 แกลลอน (~ 1,512 ลิตร) จากสถานีบริการน้ำมันแบบ Self service โดยใช้รีโมทพิเศษเพื่อเพื่อปรับเปลี่ยนกลไกให้อยู่ใน “โหมดการจ่ายน้ำมัน” และรับน้ำมันเบนซินฟรี นี่ไม่ใช่ครั้งแรกที่สิ่งนี้เกิดขึ้น หลายปีที่ผ่านมา สถานีบริการน้ำมันถูกแฮ็กเกอร์โดยใช้วิธีการต่างๆ กัน เนื่องจากปั๊มเหล่านี้บางตัวใช้ระบบ Linux แบบฝังตัวที่สามารถเชื่อมต่อโดยตรงกับอินเทอร์เน็ตได้เหมือนกับเราเตอร์

ก่อนหน้านี้เราสังเกตเห็นว่าอุปกรณ์ที่เชื่อมต่ออินเทอร์เน็ต เช่น กล้อง IP และเราเตอร์ โดยทั่วไปจะไม่ปลอดภัย เนื่องจากอุปกรณ์ส่วนใหญ่ได้รับการกำหนดค่าด้วยข้อมูลรับรองเริ่มต้น (ชื่อผู้ใช้/รหัสผ่าน) ฉันเคยไปเที่ยวแบกเป้เมื่อสองสามปีที่แล้ว และทุกครั้งที่ฉันอยู่ที่ใดที่หนึ่ง ฉันจะพยายามลงชื่อเข้าใช้เว็บอินเทอร์เฟซของเราเตอร์ โดยใช้ admin/admin และรหัสผ่านนี้ฉันสามารถทำงานได้ประมาณ 80% ของเวลาทั้งหมด, ในปี 2559 ฉันยังสังเกตเห็นว่าการเปลี่ยนข้อมูลประจำตัวเริ่มต้นอาจไม่ช่วยอะไรเช่่นกัน เนื่องจากพอร์ต telnet ของเราเตอร์โมเด็มของฉันถูกเปิดออกสู่โลกนอกและกำหนดค่าด้วยข้อมูลประจำตัวเริ่มต้นไว้

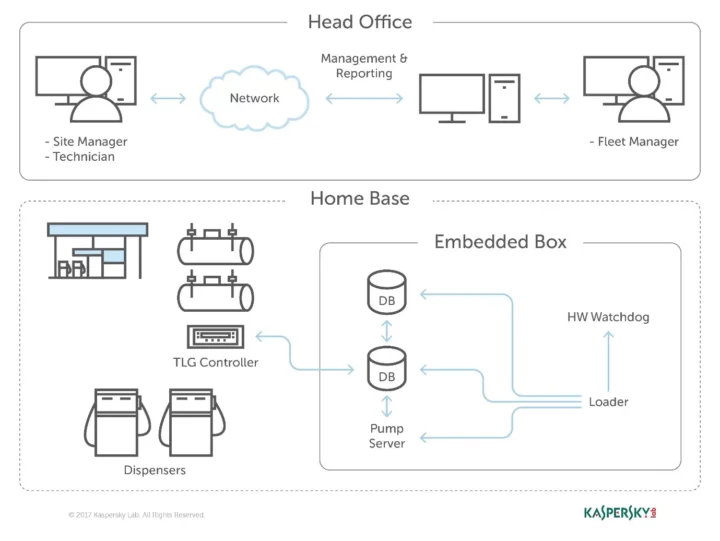

ฉันคิดว่าปั๊มน้ำมันมีอะไรที่เหมือนกันกับเราเตอร์มากกว่าที่ฉันคิดไว้ ตามที่รายงานของ FOX 8 หลายรุ่นมาพร้อมกับรหัสผ่านเริ่มต้นที่ผู้จัดการสถานีบริการน้ำมันอาจไม่สามารถเปลี่ยนแปลงได้ และการใช้รีโมทพิเศษทำให้สามารถเปลี่ยน ราคาและพารามิเตอร์อื่นๆ ปั๊มน้ำมันบางแห่งเป็นส่วนหนึ่งของ Internet of Things ซึ่งทั้งหมดเชื่อมต่อกับคลาวด์ผ่านเกตเวย์ (ต่อไปนี้จะเรียกว่า “embedded box” หรือ “กล่องฝังตัว”) เพื่อเปิดใช้งานการตรวจสอบจากระยะไกล(Remote device monitoring)แต่ยังแนะนำช่องโหว่ด้านความปลอดภัยตามที่ระบุไว้ในรายงานการศึกษาของKaspersky ในปี2561

ในช่วงเวลานั้น Kaspersky สังเกตเห็นกล่องฝังตัวที่ใช้ Linux พร้อมเซิร์ฟเวอร์ httpd ขนาดจิ๋ว และรับผิดชอบในการจัดการทุกองค์ประกอบของสถานี รวมถึงเครื่องจ่ายน้ำมัน, การชำระเงิน และอื่นๆ กล่องฝังตัวเชื่อมต่อกับอินเทอร์เน็ต และการค้นหาสตริงเฉพาะบนบริการ เช่น Shodan จะพบกล่องฝังตัวกว่า 1,000 กล่องที่ติดตั้งอยู่ทั่วโลก ในช่วงเวลาที่ทำการศึกษา Kaspersky ยังกล่าวว่าปั๊มน้ำมันประมาณ 29% ในอินเดีย และ 27% ในสหรัฐอเมริกาที่เชื่อมต่อกับอินเทอร์เน็ต

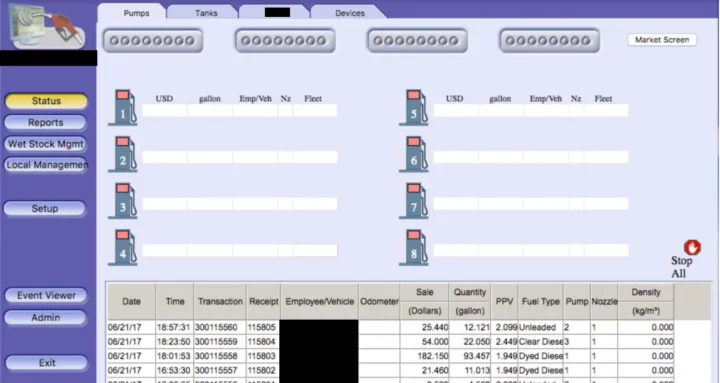

คู่มือผู้ใช้จากผู้ผลิตกล่องฝังตัวประกอบด้วยภาพหน้าจอ ข้อมูลประจำตัวเริ่มต้น คำสั่งต่างๆ และคำแนะนำทีละขั้นตอนเกี่ยวกับวิธีการเข้าถึงและจัดการแต่ละอินเทอร์เฟซ และไม่ต้องใช้แฮกเกอร์ที่มีทักษะในการเข้าถึงแดชบอร์ด, “เมื่อเราตระหนักว่าสามารถใช้งานได้และเข้าถึงได้จากระยะไกลโดยใช้บริการที่เราไม่ต้องการเห็นในอุปกรณ์สมัยใหม่ เราเข้าใจว่าอุปกรณ์นี้ล้าสมัยเพียงใด” Kaspersky กล่าวว ดังนั้นฉันจึงสมมติว่าพอร์ต HTTP (80) และ telnet (23) เปิดอยู่…

เมื่อคุณเข้าถึงแดชบอร์ดได้แล้ว คุณจะทำสิ่งน่าสนใจบางอย่างได้:

- ปิดระบบเติมน้ำมันทั้งหมด

- ความเสี่ยงจากการรั่วไหลของเชื้อเพลิงและการบาดเจ็บส่วนบุคคล

- เปลี่ยนราคาน้ำมัน

- หลีกเลี่ยงจุดชำระเงินเพื่อขโมยเงิน

- ลบแผ่นป้ายทะเบียนรถและบัตรประจำตัวคนขับ

- หยุดการทำงานของสถานีเรียกร้องค่าไถ่เป็นการแลกเปลี่ยน

- รันโค้ดบนคอนโทรลเลอร์ยูนิต

- เคลื่อนไหวได้อย่างอิสระภายในเครือข่ายสถานีบริการน้ำมัน

หลังการตรวจสอบเฟิร์มแวร์เพิ่มเติม เรายังพลชื่อผู้ใช้และรหัสผ่านแบบฮาร์ดโค้ด เช่นเดียวกับรหัสที่ไม่ปลอดภัยซึ่งอนุญาตให้เรียกใช้โค้ดจากระยะไกลได้ ช่องโหว่ได้รับการแก้ไขเมื่อสี่ปีที่แล้ว แต่ยังคงต้องจับตาดูว่ากล่องฝังตัว (เกตเวย์) ที่ได้รับผลกระทบทั้งหมดได้รับการอัปเดตแล้วหรือไม่

แปลจากบทความภาษาอังกฤษ : Gas pumps happen to be about as insecure as your typical router

บรรณาธิการข่าวและบทความภาษาไทย CNX Software ได้มีความสนใจในด้านเทคโนโลยี โดยเฉพาะ Smart Home และ IoT